Der Einstieg zur Erstellung eines IT-Sicherheitskonzeptes gestaltet sich in vielen Fällen ähnlich. Zunächst wird der Bestand registriert, danach notwendige Schritte abgeleitet und umgesetzt. In regelmäßigen Abständen erfolgt die Sicherstellung der Einhaltung (Plan-Do-Check-Act).

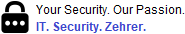

Initial werden also die wesentlichen Geschäftsprozesse aufgenommen. Dieser Schritt ist wichtig, um feststellen zu können - immer im Fokus der IT - welche IT-Anwendungen dafür verwendet werden. Sie werden staunen, welche Vielfalt an IT-technischen Mitteln sich im Laufe der Zeit für Ihr Geschäft etabliert haben - hier können Sie Sinn und Zweck unnötiger Bausteine infrage stellen:

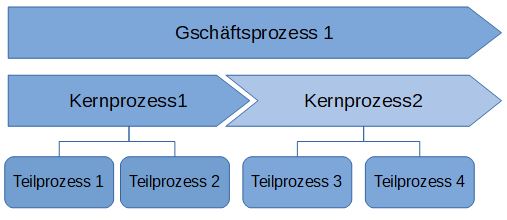

Im Folgeschritt werden die Teilprozesse und die damit verwendeten Hard- und Softwarekomponenten bestimmt. Für den späteren Schritt ist diese Information notwendig, um den Schutzbedarf feststellen zu können:

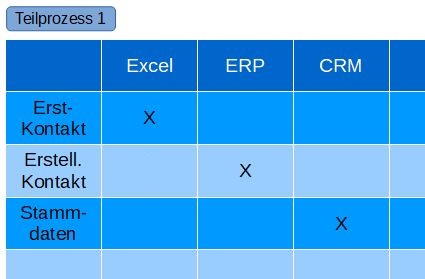

Ist bekannt, mit welchen Systemen gearbeitet wird, kann daraus abgeleitet werden, welche Komponenten unbedingt funktionieren müssen (PRIO-A-Systeme und -Prozesse) damit der Betrieb sichergestellt werden kann:

In weiteren Schritten werden zunächst vielverwendete Prio-A-Systeme untersucht:

- Seit wann sind diese Systeme bereits in Betrieb?

- Gibt es Wartungspläne und Supportgarantie?

- Wie ist der physikalische Zugang geregelt?

- Sind die Räume abgeschlossen?

- Gibt es unabhängige Stromversorgungen und funktionieren diese?

- Werden regelmäßig ausreichende Backups erstellt und kontrolliert?

... und viele weitere Fragen - aber keine Sorge: Darum kümmern wir uns im Zuge der Erstellung eines IT-Sicherheitskonzeptes.

Das IT-Sicherheitskonzept soll dafür sorge tragen, dass gesetzliche Vorschriften eingehalten werden, die Möglichkeit unerwarteter Überraschungen minimiert wird und Ihr Unternehmen im Notfall über geeignete Maßnahmen verfügt, um den weiteren Betrieb sicherstellen zu können.

Wir unterstützen Sie gerne bie der Erstellung eines IT-Sicherheitskonzeptes.

Kontaktieren Sie uns.